Fingers and eyes at MWC 2017

3. März 2017Supportende für Windows 7, Windows Server 2008/R2

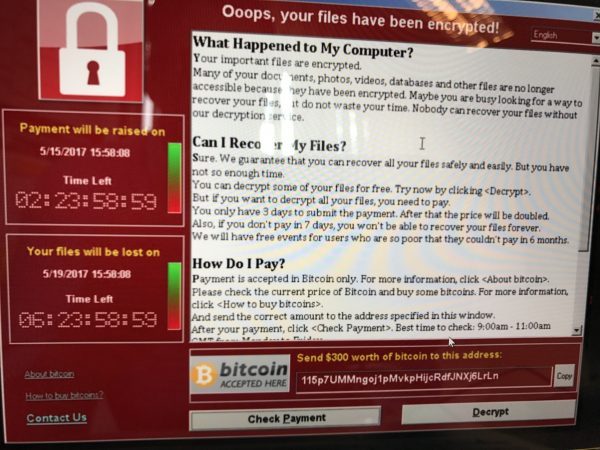

16. November 2019Ich bin am Freitag zu einem Fall von WannaCry/WannaCrypt gerufen worden und stelle hier mal meine Erkenntnisse online, während wir auf die Herausgabe des Schlüssels nach Zahlung der 300 US$ (wohl vergeblich) warten.

- Fakt 1: Betroffen sind Systeme die nicht ausreichend abgesichert waren, no na net, diplomatisch ausgedrückt, fahrlässig an das Netz gestoppelt wurden, Ports geöffent wurden (445, 139) die online überhaupt nichts ohne Firewall davor zu suchen haben!

- Fakt2: Die Lücke ist nun seit Wochen bekannt, Patches ebenfalls seit Wochen vorhanden und trotzdem wurden hunderttausende System, sogar kritische Infrastukturen erwischt, Kopf->Tischplatte!

Status derzeit, es gibt weltweit keinen einzigen Hinweis, dass nach Zahlung der Schlüssel übermittelt und die Daten wieder freigegeben wurden, ich rate daher zum jetzigen Zeitpunkt DRINGEND ab, der Lösegeldforderung für WannaCrypt nachzukommen!

Ganz aktuell habe ich eine Nachricht erhalten, dass mit einem Tool wie Recuva, angeblich sogar der kostenlosen Version, Daten die vom Virus gelöscht worden sind, wiederherstellen lassen, ich kann das noch nicht bestätigen, muss es erst noch testen, aber zumindest ist es vorerst ein kleiner Lichtblick.

Update 1 (2017-05-15 17:39 Uhr):

Nachdem ich zwei Images des Servers erstellt habe, sicher ist sicher, habe ich den Virus entfernt und lasse gerade Recuva drüberlaufen um zu sehen, ob vielleicht noch gelöschte Daten auf diese Weise wiederherstellbar sind.

Ich halte Euch am Laufenden.

Update 2 (2017-05-15 19:05 Uhr)

Zu schön wärs gewesen, aber das mit Recuva hat nur eine Handvoll Daten zurückgebracht.

Weiter warten auf einen Schlüssel….

Update 3 (2017-05-15 22:05 Uhr)

Life goes on, den gesicherten alten Server virtualisiert und im Standby gehalten, falls sich eine Möglichkeit der Entschlüsselung bietet und die Planung für die Neuinstallation des Server begonnen.

Update 4 (2017-05-16 19:48 Uhr)

Na bumm, Stümper am Werk, siehe https://twitter.com/threatintel/status/864504502682099716

Naja, Image des Kundenservers läuft, dann müssen wir wohl auf eine zukünftige Veröffentlichung der Keys hoffen, oder?

HALLELUJAH Update 5 (2017-05-18 20:48 Uhr)

Wir haben den Entschlüsselungskey erhalten und sind gerade mitten im Entschlüsseln der Daten!

Update 6 (2017-05-19 18:25 Uhr)

Mein Eindruck und dazu gib es auch einige Meldungen im Netz, dass die „Betreiber“ hinter WannaCrypt die Opfer auch ohne Bezahlung vom Haken lassen, weil diese selbst unter Druck und überfordert sind, alleine beim Thema Zuordnung der Zahlungen!

Ich würde es als Opfer einfach versuchen über „Contact us“ Anfragen, Anfragen, Anfragen und darauf hinweisen das man bereits gezahlt hat!

Zu meinem Vorgehen von gestern. Dazu hatte ich bereits einen FTP Account eingerichtet, um diesen für die Übermittlung des Entschlüsselungsprogramms anzubieten und dies dann über die „Contact us“ Funktion, mit der Bitte um Freischaltung mitgeteilt.

Es dauerte ca. 5 Minuten, bei der nächsten Abfrage über den Zahlungsstatus ist die Bestätigung der Zahlung gekommen und ich konnte mit dem Entschlüsseln beginnen.

Tiefes Durchatmen 🙂

Update 7 (2017-05-19 18:45 Uhr)

Ein wenig Hoffnung, aber leider nicht bei allen Varianten des Trojaners!

Quelle: https://www.heise.de/security/meldung/Krypto-Trojaner-WannaCry-Entschluesselungs-Tool-WannaKey-macht-Trojaner-Opfern-Hoffnung-3718185.html

Anbei Hilfreiche Quellen:

DO NOT PAY the ransom for WCRY, a manual human operator must activate decryption from the Tor C2. See screenshots, I’ve tried to hack it… pic.twitter.com/xzbK8eqw3Q

— Hacker Fantastic (@hackerfantastic) May 14, 2017

https://www.troyhunt.com/everything-you-need-to-know-about-the-wannacrypt-ransomware/

https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2017/PM_WannaCry_13052017.html

2017-05-15 17:46 Uhr

2017-05-15 17:54 Uhr

https://www.golem.de/news/ransomware-experten-warnen-vor-zahlung-der-wanna-crypt-erpressersumme-1705-127832.html